Angebote ¦ Verwaltung ¦ Infrastruktur ¦ Sicherheit

Unsere Sicherheitsansprüche

Das Thema Sicherheit hat für MOORnetworks oberste Priorität, eine strikte Sicherheitspolitik begleitet uns seit unserer Firmengründung. Es gilt das Prinzip "Vertrauen ist gut, Kontrolle ist besser". Daher werden alle Daten durch ein Arsenal an Mechanismen geschützt, Zutritte überwacht und Zugriffe automatisch geprüft und protokolliert. Die Ansammlung von persönlichen Daten reduzieren wir auf ein Minimum.

Profitieren Sie von der mehrschichtigen Sicherheit unserer Infrastrukturen, Integrationen und Betriebsabläufe. Dazu zählt auch der Datenschutz, welcher über die gesetzlichen Anforderungen hinausgeht und garantiert, dass Sie im Besitz Ihrer Daten bleiben.

1 Hohe Branchenstandards

Die zunehmende Digitalisierung aller Lebensbereiche eröffnet grosses Potenzial. Gleichzeitig entstehen aber neue Risiken, denen schnell und konsequent begegnet werden muss. Als Generalunternehmer im Bereich der Informations- und Kommunikationstechnologie (IKT) orientieren wir uns an normierten Standards, im Einklang mit den Empfehlungen des Bundesamts für Wirtschaftliche Landesversorgung und des Bundesamt für Cybersicherheit.

2 Informationssicherheit

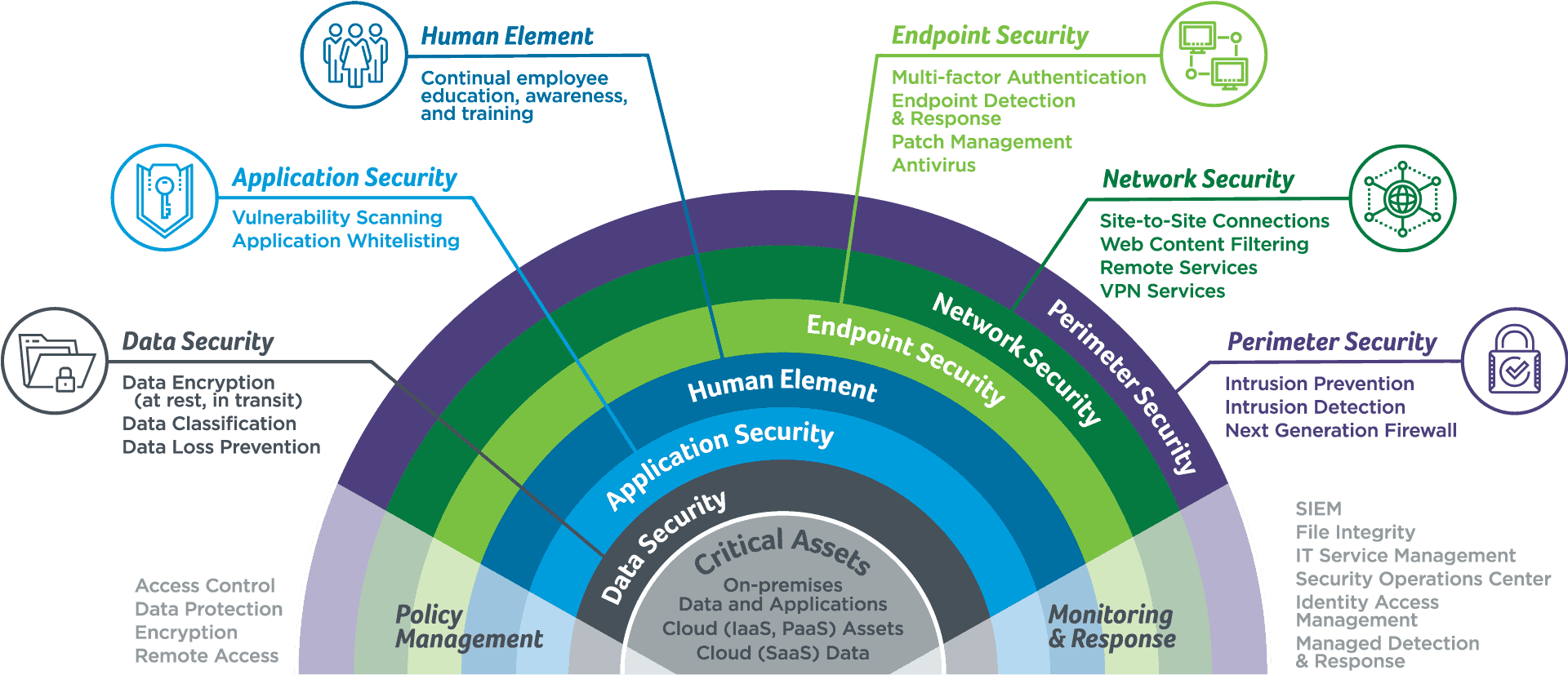

MOORnetworks setzt auf ein Sicherheitsmodell, welches sich nahtlos in komplexe moderne Umgebungen einfügt, den hybriden Arbeitsplatz einbezieht sowie Benutzer, Geräte, Anwendungen und Daten an praktisch jedem Ort schützt. Dies wird ermöglicht durch ein enges Zusammenspiel zwischen Infrastrukturen, Cloud Services und Betriebssystemen sowie einer kontinuierlichen und KI-gestützten Überwachung durch Prozessautomation, dynamischen Regelwerken und Sicherheitsexperten.

Cyber Security & Cyber Defense

Die Netzwerk- und Gerätesicherheit ist ein Schlüsselfaktor. Deshalb verbinden wir lokale Infrastrukturen durch Sichere Links welche proaktiv mit unseren Überwachungssystemen gekoppelt- und auf unser IT Service Management abgestimmt sind. Auch bei Endgeräten spielen Sicherheitsaspekte eine immer grössere Rolle. Im Rahmen von Beschaffungsaufträgen achten wir daher ganz genau auf verbaute Chips, Biometrische Schnittstellen, Verschlüsselungen und Software-Updates. Arbeitsgeräte wie PC/Mac, Notebooks und Smartphones werden nach Möglichkeit über unsere cloudbasierte Geräteverwaltung eingebunden und mittels Richtlinien an die individuellen Kundenvorgaben angepasst.

Zusammenfassend gehören alle Komponenten, vom Netzwerk über Hardware und Software bis zum Anwender in ein mehrschichtiges Sicherheitsmodell um Anwendungen und Daten bestmöglich zu schützen:

Unsere Zero-Trust-Architektur geht davon aus, dass nichts sicher ist – auch nicht hinter Firewalls. Deshalb prüft ein Algorithmus jede Anfrage so, als käme sie aus einem offen zugänglichen Netzwerk. Bevor der Zugriff gewährt wird, muss eine Anforderung vollständig authentifiziert, autorisiert und verschlüsselt sein. Mikrosegmentierung und das Prinzip der geringstmöglichen Zugriffsrechte tragen dazu bei, die Ausbreitung im System einzudämmen. Hinzu kommen umfassende Analytics Auswertungen, um Anomalien in Echtzeit zu erkennen und abzuwehren.

3 Datenresilienz

Datenresilienz ist keine Technologie und auch keine Lösung, sondern vor allem eine Denkweise. Angesichts des komplexen Charakters von Cloud-Computing sowie dem Einbezug verschiedener Softwarehersteller und Serviceprovider, beginnt das Erstellen von Ausfallsicherheit und Wiederherstellung mit der Annahme, dass die zugrunde liegende Infrastruktur und die Prozesse zu einem bestimmten Zeitpunkt fehlschlagen: Hardware fällt aus, der Mensch wird Fehler machen und Software unterliegt auf die eine oder andere Weise immer einem Fehler. Wir integrieren deshalb Resilienz und Wiederherstellbarkeit mit einem betrieblichen Kontinuitätsmanagement und verfolgen grundlegende Ansätze bei der Gestaltung unserer Cloud-Services. Im Grundsatz gilt:

Daten werden in der Schweiz gespeichert, Domain Zonen und WebContent vorbehalten (CDN)

Daten werden in mind. zwei getrennten Rechnenzentren vorgehalten (GRS)

Daten werden in mind. zwei getrennten Zonen oder Speichersystemen vorgehalten (ZRS)

Kritische Standortanbindungen erfolgen über mind. zwei unterschiedliche Serviceprovider (BGP)

Daten werden ausschliesslich verschlüsselt übertragen (TLS, SSL)

Daten sind für Softwarehersteller und Serviceprovider nicht oder nur restriktiv einsehbar

Daten sind für MOORnetworks Mitarbeiter nicht oder nur restriktiv einsehbar

Daten sind für den Administrator des Kunden vollumfänglich zugänglich/veränderbar

Involvierte Dritte unterliegen der MOORnetworks Geheimhaltung (NDA) oder einer Partnervereinbarung mit gegenseitiger Verschwiegenheitsklausel.

Sämtliche Betriebsprozesse unterliegen der Norm ISO/IEC 27001

Sämtliche wichtigen Systeme werden konstant proaktiv überwacht (Monitoring)

Sämtliche Einrichtungen unterliegen mehrstufigen Schutzmassnahmen mit restriktivem Zutritt (Alarm, Videoüberwachung)

Unser Newsletter

Business Insights. Wissenswert und selektiert.

Erhalten Sie exklusive Einblicke hinter die Kulissen, anstehende Änderungen und Möglichkeiten, sich aktiv zu beteiligen und hin und wieder auch etwas zu gewinnen.